为了增加安全性,我希望将对我的Cisco SG300-10交换机的访问权限限制为仅限本地子网中的一个IP地址。在最初配置我的新开关 几周之后,我很高兴知道连接到LAN或WLAN的任何人只要知道设备的IP地址就可以进入登录页面。

我最后通过这本500页的手册进行筛选,以了解如何阻止除管理访问所需的IP地址之外的所有IP地址。经过大量测试和思科论坛的几个帖子后,我想通了!在本文中,我将引导您完成为Cisco交换机配置访问配置文件和配置文件规则的步骤。

注意:以下方法我要去describe还允许您限制对交换机上任意数量的已启用服务的访问。例如,您可以通过IP地址限制对SSH,HTTP,HTTPS,Telnet或所有这些服务的访问。

创建管理访问配置文件&规则

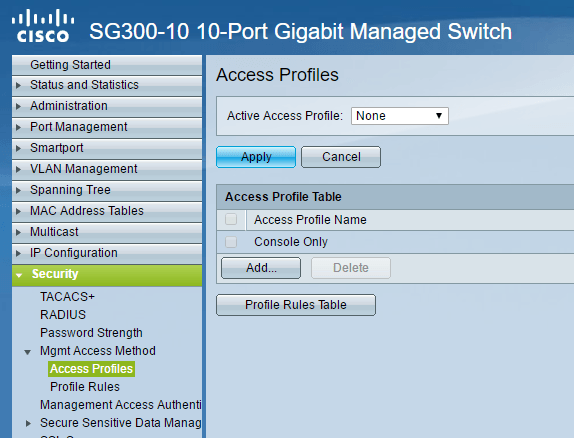

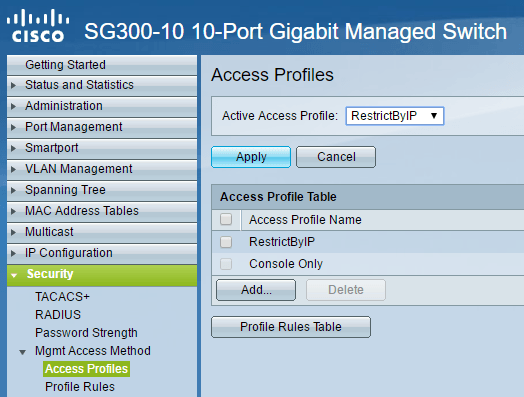

要开始使用,请登录交换机的Web界面并展开安全,然后展开管理访问方法。继续,点击访问配置文件。

我们需要做的第一件事是创建一个新的访问配置文件。默认情况下,您应该只能看到仅控制台个人资料。此外,您会在顶部注意到Active Access配置文件旁边的无。我们创建了个人资料和规则后,我们必须在此处选择个人资料的名称才能激活它。

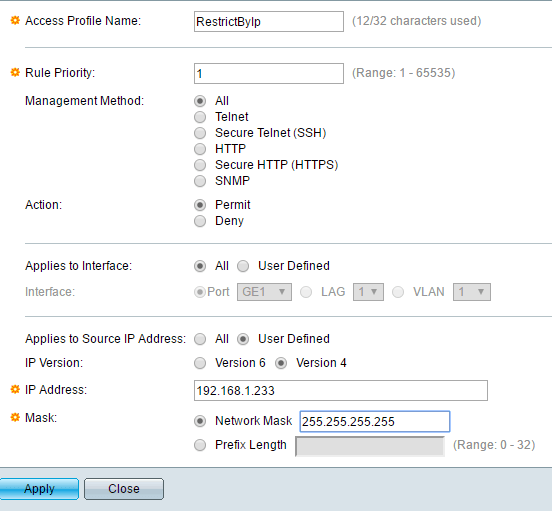

现在点击添加按钮,这应该是打开一个对话框,您可以在其中为新配置文件命名,并为新配置文件添加第一条规则。

At顶部,为您的新个人资料命名。所有其他字段与将添加到新配置文件的第一个规则相关。对于规则优先级,您必须选择介于1和65535之间的值。思科的工作方式是首先应用优先级最低的规则。如果它不匹配,则应用具有最低优先级的下一个规则。

在我的示例中,我选择了1的优先级,因为我希望处理此规则第一。此规则将允许我想要授予交换机访问权限的IP地址。在管理方法下,您可以选择特定服务或选择全部,这将限制所有内容。在我的情况下,我选择了all,因为我只启用了SSH和HTTPS,并且我从一台计算机管理这两项服务。

请注意,如果您只想保护SSH和HTTPS,那么您需要创建两个单独的规则。 操作只能是拒绝或允许。在我的例子中,我选择Permit,因为这将是允许的IP。接下来,您可以将规则应用于设备上的特定界面,也可以将其保留在全部,以便它适用于所有端口。

在适用于源IP地址下,我们必须在此处选择用户定义,然后选择版本4,除非您正在使用IPv6环境,在这种情况下,您可以选择版本6.现在输入将被允许访问的IP地址,并键入与要查看的所有相关位匹配的网络掩码。

例如,因为我的IP地址是192.168.1.233,需要检查整个IP地址,因此我需要一个255.255.255.255的网络掩码。如果我希望规则适用于整个子网上的每个人,那么我将使用255.255.255.0的掩码。这意味着任何拥有192.168.1.x地址的人都将被允许。显然,这不是我想要做的,但希望这解释了如何使用网络掩码。请注意,网络掩码不是网络的子网掩码。网络掩码简单地说明思科在应用规则时应该注意哪些位。

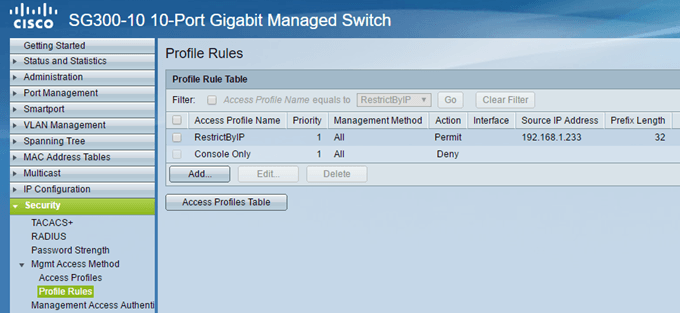

单击应用,您现在应该有一个新的访问配置文件和规则!点击左侧菜单中的个人资料规则,您会看到顶部列出的新规则。

现在我们需要添加第二条规则。为此,请单击配置文件规则表下显示的添加按钮。

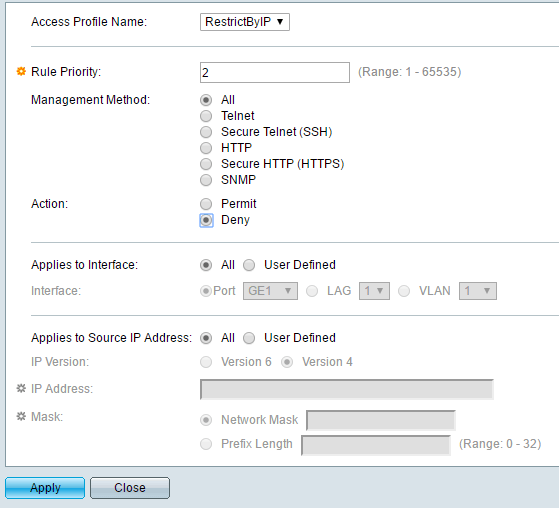

<第二条规则非常简单。首先,确保访问配置文件名称与我们刚创建的名称相同。现在,我们只是将规则优先级为2,并为操作选择拒绝。确保其他所有内容都设置为全部。这意味着将阻止所有IP地址。但是,由于我们将首先处理我们的第一条规则,因此将允许该IP地址。匹配规则后,将忽略其他规则。如果IP地址与第一个规则不匹配,它将进入第二个规则,它将匹配并被阻止。很好!最后,我们必须激活新的访问配置文件。要执行此操作,请返回访问配置文件,然后从顶部的下拉列表中选择新配置文件(Active Access配置文件旁边)。确保单击应用,您应该很高兴。

请记住,配置目前仅保存在运行配置中。确保您转到管理 - 文件管理 - 复制/保存配置,将正在运行的配置复制到启动配置。

如果要允许多个IP地址访问交换机,只需创建另一个规则,如第一个,但为其提供更高的优先级。您还必须确保更改拒绝规则的优先级,以使其优先级高于所有允许规则。如果您遇到任何问题或无法解决此问题,请随时在评论中发帖,我会尽力提供帮助。享受!