Rootkits被黑客用来隐藏设备中的永久性,看似不可检测的恶意软件,这些恶意软件将在数年之内悄悄地窃取数据或资源。它们也可以按键盘记录器方式使用,在这种方式下,可以监视您的按键和通信,从而为旁观者提供隐私信息。

在Microsoft Vista要求供应商对所有计算机驱动程序进行数字签名之前,这种特殊的黑客方法在2006年之前具有更大的相关性。内核补丁保护(KPP)导致恶意软件编写者更改了攻击方法,直到2018年,最新的Zacinlo广告欺诈操作 才使rootkit重新成为人们关注的焦点。

早于2006年的rootkit都是基于操作系统的。 Zacinlo情况(来自Detrahere恶意软件家族的rootkit)以基于固件的rootkit的形式给我们带来了更加危险的东西。无论如何,rootkit仅占每年看到的所有恶意软件输出的百分之一。

即使如此,由于它们可能存在的危险,因此,最好还是了解检测可能已经渗透到系统的rootkit的工作方式。

在Windows 10中检测Rootkit(在-Depth)

Zacinlo在发现针对Windows 10平台之前实际上已经使用了将近六年。 rootkit组件是高度可配置的,并且可以保护自己免受对其功能有害的进程的侵扰,并且能够拦截和解密SSL通信。

它将在Windows注册表中加密和存储所有配置数据,并且Windows关闭时,使用其他名称将其自身从内存重写到磁盘,并更新其注册表项。

<!-In_content_1全部:[300x250] / dfp:[640x360]->

这表明标准的防病毒或反恶意软件不足以检测rootkit。虽然,有一些顶级的反恶意软件程序会提醒您有关Rootkit攻击的怀疑。

好的防病毒软件的5个关键属性

当今大多数著名的防病毒程序将执行所有这五种著名的方法来检测rootkit。

执行Rootkit扫描

rootkit扫描是检测rootkit感染的最佳尝试。大多数情况下,您的操作系统无法依靠自身来识别rootkit,这给确定其存在带来了挑战。 Rootkit是主要间谍,几乎在每一个转弯处都可以遮盖住它们的踪迹,并且能够隐藏在清晰的视线中。关闭计算机电源,然后从已知的清洁系统执行扫描。在内存中找到rootkit的一种可靠方法是通过内存转储分析。 Rootkit无法在计算机内存中隐藏执行系统时所给出的指令。

使用WinDbg进行恶意软件分析

Microsoft Windows提供了自己的多功能调试工具,该工具可用于执行调试扫描应用程序,驱动程序或操作系统本身。它将调试内核模式和用户模式代码,帮助分析崩溃转储,并检查CPU寄存器。

某些Windows系统将附带已捆绑的WinDbg 。将需要从Microsoft Store下载它。 WinDbg预览 是WinDbg的更现代的版本,提供了更轻松的视觉效果,更快的窗口,完整的脚本以及与原始版本相同的命令,扩展名和工作流。

在最低限度,您可以使用WinDbg分析内存或崩溃转储,包括蓝屏死机(BSOD)。从结果中,您可以查找恶意软件攻击的指标。。如果您认为某个程序可能受到恶意软件的阻碍,或者使用的内存超出了要求,则可以创建转储文件,并使用WinDbg对其进行分析。

一个完整的内存转储会占用大量磁盘空间,因此最好执行Kernel-Mode转储或Small Memory转储。崩溃时内核模式转储将包含内核的所有内存使用信息。小型内存转储将包含有关各种系统(如驱动程序,内核等)的基本信息,但相比而言却很小。

小型内存转储在分析为何发生BSOD时更有用。对于检测rootkit,完整或内核版本会更有用。

创建内核模式转储文件

可以用三种方式创建内核模式转储文件:

我们将选择第三个选项。

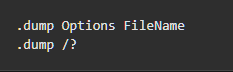

要执行必要的转储文件,只需在WinDbg的“命令”窗口中输入以下命令即可。

用适当的转储文件名称替换FileName,用替换“?” >f。确保“ f”为小写,否则您将创建其他类型的转储文件。

一旦调试器运行了程序(第一次扫描将花费相当长的时间),转储文件将已经创建完毕,您将能够分析您的发现。

了解您要寻找的内容(例如易失性内存(RAM)使用情况)以确定rootkit的存在需要经验和测试。尽管不建议新手使用,但可以在实时系统上测试恶意软件发现技术。为此,您将再次需要有关WinDbg运作的专业知识和深入知识,以免意外地将实时病毒部署到您的系统中。

有更安全,更适合初学者使用的方法来发现我们的漏洞,隐藏的敌人。

其他扫描方法

手动检测和行为分析也是检测rootkit的可靠方法。尝试发现Rootkit的位置可能会很麻烦,因此,与其针对Rootkit本身,也可以寻找类似Rootkit的行为。

您可以使用以下方法在下载的软件包中查找Rootkit:安装期间的高级或自定义安装选项。您需要查找的是详细信息中列出的所有不熟悉的文件。这些文件应该被丢弃,或者您可以在线快速搜索对恶意软件的任何引用。

防火墙及其日志记录报告是发现rootkit的非常有效的方法。如果您的网络受到审查,该软件将通知您,并应在安装之前隔离所有无法识别或可疑的下载。

如果您怀疑您的计算机上可能已经存在rootkit,则可以深入研究防火墙日志记录报告并查找任何异常行为。

审查防火墙日志记录报告strong>

您会想要查看您当前的防火墙日志报告,使具有防火墙日志过滤功能的IP Traffic Spy之类的开源应用程序非常有用。这些报告将向您显示发生攻击时需要做什么。

如果您的大型网络带有独立的出口过滤防火墙,则不需要IP Traffic Spy。相反,您应该能够通过防火墙日志查看网络上所有设备和工作站的入站和出站数据包。

无论您是在家中还是在小型企业中,都可以使用调制解调器由您的ISP或个人防火墙或路由器提供,以提取防火墙日志。您将能够确定连接到同一网络的每台设备的流量。

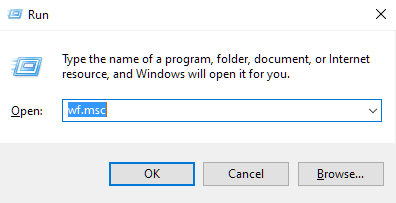

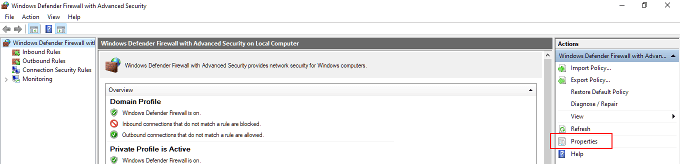

启用Windows防火墙日志文件也可能会有所帮助。默认情况下,禁用日志文件,这意味着不写入任何信息或数据。

请注意日志文件中任何与众不同的内容。即使是最轻微的系统故障也可能表明Rootkit被感染。可能是主要的线索,当您没有运行太苛刻或根本没有运行的东西时,可能会占用过多的CPU或带宽。